Keamanan jaringan dan data merupakan faktor penting untuk menjamin data dari pencurian atau pengrusakan data. Semakin bertambahnya pengetahuan mengenai tool cracking dan hacking sebagai teknik penyusupan, diperlukan perangkat lunak maupun perangkat keras sebagai dasar pengamanan jaringan dan data yang ada, diantaranya IDS (Intrusion Detection System), Firewall, dan Honeypot.

A. Apa itu IDS (Intrusion Detection System) ?

IDS adalah sebuah sistem keamanan yang berkerjasama dengan

firewall untuk mengatasi Intrusion. Memiliki metode pengamanan jaringan dengan

melakukan pendeteksian terhadap gangguan-gangguan yang menganggu.

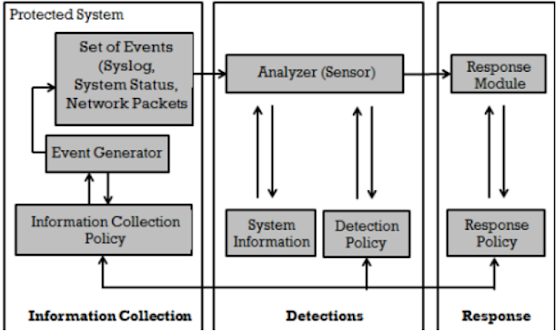

Arsitektur IDS

- Teknologi

deteksi yang bergantung pada:

a. Sensor : merupakan teknologi yang

memungkinkan IDS untuk memantau sejumlah besar traffic. Sensor bertugas untuk

memfilter informasi dan menyaring data yang tidak relevan dari sekumpulan

kejadian yang terhubung dengan sistem terproteksi yang mendeteksi

aktivitas-aktivitas mencurigakan

b. Agents : Software yang diinstall pada

suatu PC untuk memantau file atau fungsi tertentu, dan melakukan pelaporan jika

terjadi sesuatu

c. Collector : fungsi seperti agent,

namun hanya menyampaikan ke manager pusat

- 2.

Analisis

data

Proses analisis data dan data mining

yang dilakukan oleh lapisan/layer, yang diletakkan pada pusat server. Analisis

dilakukan dengan menggunakan database yang berisi kebijakan untuk mendeteksi,

dimana di dalamnya terdapat tanda tangan penyerang, deskripsi perilaku normal,

dan parameter yang penting, database ini mengatur konfigurasi parameter IDS,

termasuk mode komunikasi dengan modul tanggap.

- 3.

Manajemen

Konfigurasi/GUI

Console antarmuka operator dengan IDS

- Suitability

- Flexibility

- Protection

- Interoperability

- Comprehensiveness

- Event

Management

- Active

Response

- Support

Cara Kerja IDS

Kelebihan dan Kelemahan IDS

Kelebihan:

- Memiliki

akurasi keamanan yang baik dan ketelitian tinggi. Mampu mendeteksi secara realtime

mengenai aktivitas yang mencurigakan

- Dapat

membedakan paket data yang keluar masuk dalam lalu lintas jaringan sehingga

dapat mengenal karakteristik traffic penyerang

- Selain

mampu mendeteksi, IDS juga mampu melakukan pencegahan terhadap serangan

tersebut

- Memiliki

cakupan yang luas dalam mengenal proses attacking

- Dapat

memberikan informasi mengenai ancaman-ancaman yang terjadi

- Memiliki

tingkat forensik yang canggih dan mampun membuat reporting yang baik

- Memiliki

sensor yang dapat dipercaya untuk memastikan pendeteksian dan pencegahan.

Kelemahan:

- Sering

terjadi alarm palsu dikarenakan paket-paket data yang lewat tidak sesuai dengan

rule yang dibuat. Setelah diteliti ternyata hanya paket data biasa dan tidak berbahaya

- Kode-kode

exploit mudah untuk diubah oleh penyerangnya

- False

Negatives, kondisi dimana IDS tidak dapat mendeteksi adanya serangan, karena

tidak mengenal signaturenya

- Data

overload.

Firewal merupakan sebuah sistem atau perangkat yang mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan mencegah lalu lintas jaringan yang tidak aman.

Teknik yang digunakan Firewall

a. Service Control, firewall akan memeriksa

IP address dan nomor port yang digunakan pada protocol TCP dan UDP

b. Direction Control, Teknik ini

ditekankan pada arah traffic dari permintaan layanan yang akan dikenali dan

diijinkan melewati firewall baik inbound maupun outbond

c. Behaviour Control, Teknik yang

menekankan pada perilaku mengenai seberapa banyak suatu layanan telah digunakan

d. User Control, rule kepada user dimana

untuk dapat meminta dan menjalankan suatu layanan dimana terdapat permission

kepada user yang boleh dan tidak boleh.

e. Host Control, rule dimana host dapat

meminta dan menjalankan suatu layanan tersebut dengan menerapkan permission host

yang boleh dan yang tidak

f. Time Control, Teknik ini ditekankan

pada waktu dimana suatu layanan dan diminta atau dijalankan

g. Transmission Line Control, Teknik ini

diterapkan pada jalur transmisi yang digunakan oleh sistem.

Dengan adanya firewall dalam suatu

sistem jaringan komputer diharapkan dapat melindungi informasi-informasi

penting dan dapat memanajemen lalu lintas pengaksesan dari dalam maupun dari

luar sistem. Guna meningkatkan kinerja seluruh bagian – bagian terkait mencapai

kemaksimalan suatu koneksi atau jariangan dari dalam maupun luar yang memberi

efek menguntungkan bagi si pengguna (user). Sebagai salah satu sistem

pengamanan jaringan dan komputer, IDS hanya cocok digunakan sebagai salah satu

sistem pengamanan dan tidak dapat dijadikan sebagai satu-satunya sistem tunggal

untuk mengamankan jaringan. Karena karakteristik IDS yang hanya berfungsi

sebagai pendeteksi dan pemberi peringatan terhadap gangguan yang datang dari

luar dan dalam sistem jairngan itu sendiri. Sehingga IDS harus dikombinasikan

dengan beberapa metode pengamanan lain untuk melengkapi kekurangan- kekurangan

yang dimiliki oleh IDS. Misalnya dengan menggunakan Firewall sebagai tambahan.

C.

Apa itu Honeypots

Suatu alat untuk mendapatkan informasi tentang penyerang. Honeypot menjadi sistem yang berhasil disusupi penyerang. Padahal penyerang tidak masuk ke sistem sebenarnya, tetapi malah masuk ke sistem yang palsu.

Jenis Honeypot

1. Low Involvement Honeypot, biasanya

hanya menyediakan tiruan dari layanan tertentu. Bentuk sederhana dari

implementasi ini adalah memasang suatu listener pada suatu port. Koneksi pada

jenis ini hanya satu arah. Penyerang hanya dapat mendengarkan tanpa bisa

menanyakan pertanyaan sendiri. Pendekatan ini disebut pendekatan pasif.

2. High Involvement Honeypot, memiliki

sebuah sistem operasi yang nyata. Penyerang akan memiliki akses terhadap mesin

tersebut 24 jam sehari, namun ini tidak menjadi masalah jika penyerang berada

dalam sebuah VMWare box.

Honeypot akan mendeteksi adanya seseorang yang memeriksa ke dalam jaringan saat melakukan scanning port karena pada saat scan log honeypot akan mencatat segala aktivitas yang dilakukan pada computer honeypot.

Referensi:

http://www.stftgkiiskijne.co.id/index.php/home/download/39-75-1-PBF

http://download.garuda.ristekdikti.go.id/article.php

https://www.researchgate.net/publication/283083779_Firewall

http://edel.staff.unja.ac.id/blog/artikel/Pengertian-Honeypot.html

0 komentar:

Post a Comment